Tradycyjna architektura sieci centrum danych

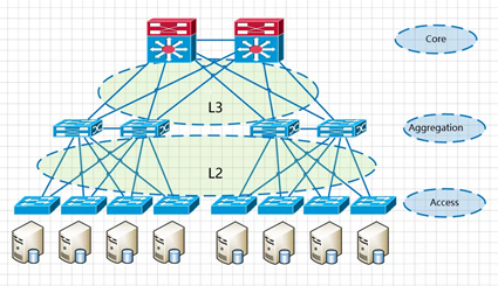

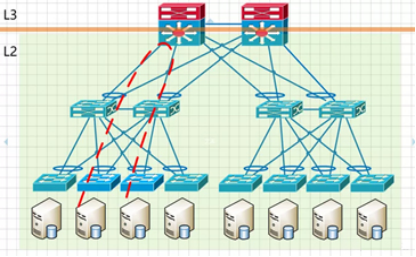

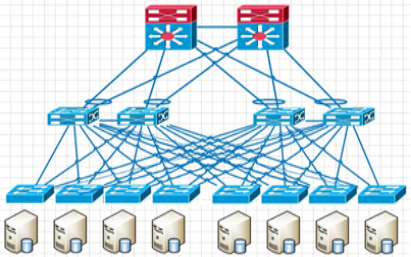

Nowa architektura sieci w tradycyjnych centrach danych ma zwykle strukturę trójwarstwową (sieci kampusowe są również generalnie strukturami trójwarstwowymi). Firma Cisco nazywa tę strukturę hierarchicznym modelem sieci połączeń, składającym się z trzech warstw.

Podstawowa warstwa rdzenia: zapewnia szybkie przekazywanie i łączność dla wielu warstw agregacji.

Warstwa agregacji: ta warstwa łączy się z przełącznikami dostępowymi, a także zapewnia inne usługi (FW, SLB itp.)

Warstwa dostępu: ta warstwa fizycznie łączy się z serwerami i zwykle znajduje się na górze szafy. Jest również znany jako przełącznik Top-of-Rack (ToR).

Architektura trójwarstwowa jest zilustrowana w następujący sposób.

Warstwa konwergencji jest punktem demarkacyjnym sieci. Sieć L2 znajduje się poniżej przełącznika konwergencji, a sieć L3 powyżej niego. Każda grupa przełączników konwergencji reprezentuje moduł, który jest podzielony na moduł obszaru specyficznego dla usługi. w każdym zasobniku znajduje się jeden lub więcej VLAN sieci, a każdy POD odpowiada domenie rozgłoszeniowej.

Ta architektura jest łatwa do wdrożenia i technicznie dojrzała (vlan + xstp).

VLAN, Xstp

Powody używania VLAN (Virtual Local Area Network), xstp.

1. BUM (rozgłaszanie, nieznana emisja pojedyncza, multiemisja)

Technologia VLAN dzieli dużą fizyczną domenę warstwy 2 na kilka małych logicznych domen warstwy 2 zwanych VLAN. W obrębie tej samej sieci VLAN dozwolona jest komunikacja w warstwie 2, bez izolacji sieci VLAN. Dzięki temu zasięg rozgłaszania jest ograniczony do samej sieci VLAN i nie rozciąga się na całą fizyczną domenę warstwy 2.

VLAN upraszcza również zarządzanie, poprawia bezpieczeństwo itp.

2. Pętla i pętla utworzona przez burzę rozgłoszeniową

Jeśli jest to architektura warstwy 3 złożona z pojedynczego urządzenia i pojedynczego łącza, nie ma pętli, a transmisja jest prowadzona przez pętlę. Jednak niezawodność tej sieci jest niska, ponieważ nie ma urządzeń i łączy zapasowych. Jeśli urządzenie lub łącze ulegnie awarii, wszystkie hosty w punkcie awarii utracą połączenie z siecią.

Aby poprawić niezawodność sieci, zwykle stosuje się nadmiarowe urządzenia i łącza (jak pokazano powyżej), co powoduje powstawanie pętli. Sieci warstwy 2 należą do tej samej domeny rozgłoszeniowej, a komunikaty rozgłoszeniowe są wielokrotnie i nieprzerwanie transmitowane w pętli, co może doprowadzić do powstania burzy rozgłoszeniowej w pętlach bezprzewodowych, powodując natychmiastowe zablokowanie portów i paraliż sprzętu.

Aby zapobiec powstawaniu pętli i zapewnić niezawodność sieci, nadmiarowe urządzenia i łącza można przekształcić w urządzenia zapasowe i łącza zapasowe. W normalnych warunkach redundantne urządzenia i łącza są blokowane i nie biorą udziału w przekazywaniu komunikatów danych. Tylko wtedy, gdy obecne urządzenie przekazujące, port, łącze ulegnie awarii i spowoduje awarię sieci, redundantne urządzenia i łącza zostaną aktywowane w celu przywrócenia funkcji sieci. Te protokoły automatycznej kontroli nazywane są protokołami przerywającymi pętle, najczęściej używanym jest STP (Spanning Tree Protocol) z RSTP, MSTP zbiorczo znany jako protokół XSTP.

Wirtualizacja serwerów

Rozwój wirtualizacji znacząco wpłynął na wymagania stawiane architekturze sieci centrów danych. W przypadku technologii, takich jak dynamiczna migracja maszyn wirtualnych, konieczne jest zapewnienie, aby adresy IP i MAC maszyn wirtualnych pozostały niezmienione przed i po migracji, co wymaga, aby sieć przed i po migracji maszyny wirtualnej znajdowała się w tej samej domenie warstwy 2, a nawet w różnych obszarach geograficznych i między różnymi serwerowniami. W rezultacie zakres sieci warstwy 2 w centrach danych rozszerzył się, co doprowadziło do pojawienia się nowego tematu, jakim są duże sieci warstwy 2.

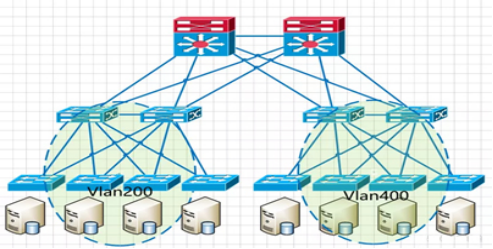

Tradycyjna architektura sieci drugiej warstwy nie jest duża

Ogólna tradycyjna architektura sieci opiera się na charakterystyce biznesowej i jest podzielona na różne moduły z odpowiednimi podziałami VLAN w różnych regionach. Migracja crosspodów nieuchronnie zmieni adres IP, co nie spełnia wymagań dynamicznej migracji maszyny wirtualnej bez przerwy:

Problemy z VLAN-ami

Jedną z podstawowych idei sieci VLAN jest kontrolowanie rozmiaru burz rozgłoszeniowych poprzez dzielenie sieci VLAN w celu zmniejszenia zakresu i rozmiaru domeny warstwy 2.

Jeśli wszystkie serwery są włączone do tej samej sieci VLAN bez innych środków izolacji, jest to równoznaczne z rozszerzeniem domeny rozgłoszeniowej do dużego rozmiaru, co jest sprzeczne z pierwotnym celem podziału sieci VLAN.

Wraz z rozwojem chmury publicznej i popularnością modelu IaaS (Infrastructure as a Service), środowisko „multi-tenant” stało się niezbędną podstawową funkcją sieci chmurowych. W tradycyjnych sieciach Layer 2 maksymalna liczba najemców obsługiwanych przez VLAN to 4K, co nie nadąża już za szybkim rozwojem biznesu.

xSTP pytania

Szybkość konwergencji technologii pętli jest niska, xSTP musi blokować nadmiarowe urządzenia i łącza, co zmniejsza wykorzystanie przepustowości zasobów sieciowych i znacznie ogranicza skalę sieci warstwy 2.

Realizacja dużego drugiego piętra

Tradycyjna technologia warstwy 2 nie jest w stanie stworzyć prawdziwie wielkoskalowej sieci warstwy 2, więc musimy znaleźć inny sposób. Wtedy guru technologii pokazują swoje umiejętności i wymyślają mnóstwo rozwiązań.

1, technologia wirtualnego przełącznika

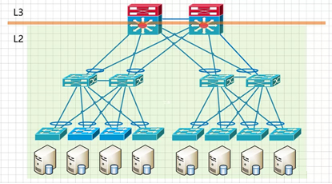

Ponieważ podstawowym problemem sieci warstwy 2 jest problem pętli, który często pojawia się w przypadku redundantnych urządzeń i łączy, pętle można wyeliminować, łącząc wiele urządzeń i łączy w jedno, co jest wirtualizacja urządzeń sieciowych technologia.

Tak zwana technologia wirtualizacji urządzeń sieciowych polega na łączeniu dwóch lub więcej fizycznych urządzeń sieciowych, które są ze sobą redundantne i wirtualizacji ich w jedno logiczne urządzenie sieciowe, które jest prezentowane jako tylko jeden węzeł w całej sieci.

Wirtualizacja urządzeń sieciowych w połączeniu z technologią agregacji łączy może przekształcić oryginalną strukturę multi-link z wieloma urządzeniami w logiczną architekturę z pojedynczym łączem z jednym urządzeniem, eliminując pojawienie się pętli, a zatem nie podlegając już ograniczeniom protokołów przerywania pętli, umożliwiając w ten sposób realizację dużej sieci warstwy 2.

Główne technologie wirtualizacji urządzeń sieciowych można ogólnie podzielić na trzy kategorie: technologia układania w stos dla urządzeń pudełkowych, technologia układania w stos dla urządzeń modułowych oraz technologia układania w stos między pudełkiem/pudłem. Istnieją CSS, iStack i SVF Huawei, VSS i FEX CISCO oraz IRF H3C itp.

Rozwiązania do wirtualizacji urządzeń sieciowych mają również pewne wady.

1) Protokoły te są prywatne dla producenta, więc do utworzenia sieci można używać wyłącznie urządzeń tego samego producenta.

2) Ograniczone rozmiarem samego systemu układania w stosy, największe układanie w stosy/klastrowanie może obsługiwać dostęp do 10-20,000 XNUMX hostów, co czasami może być niewystarczające dla mega centrów danych. Ale dla ogólnego centrum danych jest to nadal wystarczające.

Ruch L3 ze wschodu na zachód, niezależnie od tego, czy odbywa się pod przełącznikiem warstwy dostępu, czy nie, musi przechodzić przez przełącznik główny z funkcją L3. Jeśli ruch wschód-zachód jest duży, spowoduje to marnowanie cennych zasobów przełączania rdzenia, a wielowarstwowe przekazywanie również zwiększy opóźnienie transmisji sieciowej.

Po drugie, burze BUM (Broadcast-, Unknown Unicast, Multicast) we współdzielonych domenach rozgłoszeniowych L2 znacznie wzrastają wraz z rozmiarem sieci, co ostatecznie wpływa na normalny ruch sieciowy.

2, technologia tunelowa

Technologia tunelowania może również rozwiązać problem pętli w sieciach warstwy 2, ale nie skupia się na eliminowaniu lub blokowaniu pętli, ale na tym, jak unikać pętli w logicznej ścieżce przekazywania, gdy występują pętle fizyczne.

Podstawową ideą tej technologii jest wprowadzenie metody routingu i przekazywania z sieci warstwy 3 do sieci warstwy 2 poprzez wstawienie dodatkowych nagłówków ramek przed komunikatami warstwy 2 i wykorzystanie obliczania trasy do sterowania przesyłaniem danych w całej sieci. To nie tylko zapobiega burzom rozgłoszeniowym w redundantnych łączach, ale także umożliwia ECMP (Equal Cost Multi-path). Pozwala to na skalowanie sieci warstwy 2 do całej sieci bez ograniczeń związanych z liczbą przełączników rdzeniowych. Oczywiście wymaga to zmiany tradycyjnego zachowania przekazywania w warstwie 2 opartego na adresach MAC i użycia nowego mechanizmu protokołów do przekazywania komunikatów w warstwie 2.

Nowe protokoły obejmują TRILL, FabricPath, SPB itp.

Protokół TRILL enkapsuluje nagłówek ramki TRILL poza oryginalną ramką Ethernet, a następnie hermetyzuje nową zewnętrzną ramkę Ethernet, aby uzyskać przezroczystą transmisję oryginalnej ramki Ethernet, która może być przekazywana przez przełącznik TRILL poprzez identyfikator Nickname w nagłówku ramki TRILL, które, podobnie jak trasa, mogą być gromadzone, synchronizowane i aktualizowane za pośrednictwem protokołu routingu IS-IS.

TRILL i SPB te technologie są głównymi dostawcami CT promującymi duże rozwiązania technologii sieciowej warstwy 2.

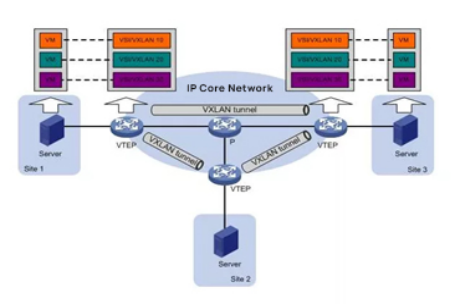

3、Sieć nakładkowa

Sieć nakładkowa to sieć wirtualna zbudowana na istniejącej sieci (sieć podkładowa). Termin „istniejąca sieć” odnosi się do sieci, w której znajduje się poprzedni przełącznik, o ile jest to sieć IP. Sieć nakładkowa to sieć L2 zbudowana na szczycie sieci L3. Innymi słowy, dopóki sieć L3 może pokryć pewien obszar, sieć L2 sieci nakładkowej może również pokryć ten obszar.

Dzięki zastosowaniu enkapsulacji tunelowej oryginalne komunikaty warstwy 2 z hosta źródłowego są hermetyzowane i przesyłane w sposób przezroczysty w istniejącej sieci. Po dotarciu do miejsca docelowego są one dekapsulowane w celu uzyskania oryginalnych wiadomości i przekazywane do hosta docelowego, realizując w ten sposób komunikację warstwy 2 między hostami.

Dzięki enkapsulacji i dekapsulacji jest to równoznaczne z nałożeniem dużej sieci warstwy 2 na istniejącą sieć bazową, stąd określaną jako nakładka, znana również jako NVo3.

Rdzeniem rozwiązania Overlay jest protokół hermetyzacji tuneli punkt-wielopunkt, który wyodrębnia strukturę i szczegóły sieci pośredniej i wirtualizuje całą sieć pośrednią jako „gigantyczny przełącznik warstwy 2”. W tej sieci wirtualnej każdy host jest bezpośrednio podłączony do portu tego „gigantycznego przełącznika”. Każdy host jest bezpośrednio podłączony do portu tego „gigantycznego przełącznika”. W związku z tym hosty nie muszą zajmować się wewnętrznymi szczegółami dotyczącymi przekazywania ruchu w sieci bazowej.

Technologia Overly jest niezależna od sieci nośnej i może w pełni wykorzystać istniejące sieci infrastrukturalne, aby uzyskać wielkoskalowe sieci warstwy 2. Ma zalety we wspieraniu SDN i aspektów multi-tenancy i jest obecnie najpopularniejszą technologią wielkoskalowych sieci warstwy 2. Może osiągnąć wielkoskalową sieć warstwy 2 dla całego centrum danych, a nawet łączyć wielkoskalową sieć warstwy 2 w całym centrum danych. Jednak technologia Overly składa się z dwóch poziomów kontroli: sieci Overlay i sieci nośnej Underlay, co sprawia, że utrzymanie zarządzania i lokalizacja uszkodzeń są stosunkowo bardziej złożone. Stosunkowo większy jest również zakres prac eksploatacyjnych i konserwacyjnych.

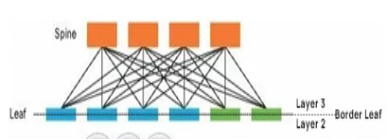

VXLAN z architekturą Spine/Leaf.

Sieci Spine/Leaf rozszerzają warstwy dostępu i agregacji. Host może komunikować się z hostem na innym przełączniku gałęzi liścia za pośrednictwem przełącznika gałęzi liścia (liścia) i jest to oddzielny kanał. Sieć ta może znacznie poprawić wydajność sieci, szczególnie w przypadku klastrów obliczeniowych o wysokiej wydajności lub urządzeń komunikacyjnych o wysokiej częstotliwości.

Ruch wschód-zachód nie musi przechodzić przez rdzeń.