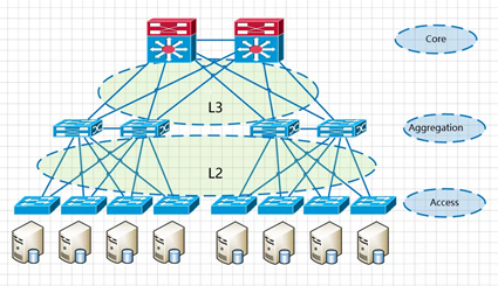

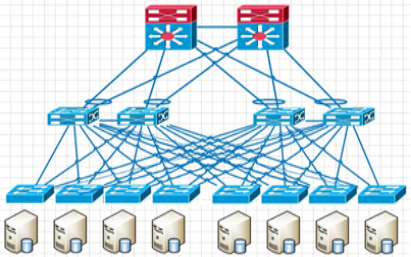

A nova arquitetura de rede em data centers tradicionais geralmente segue uma estrutura de 3 camadas (redes de campus também são geralmente estruturas de 3 camadas). A Cisco chama essa estrutura de modelo de rede de interconexão hierárquica, contendo três camadas.

Camada central principal: fornece encaminhamento e conectividade de alta velocidade para várias camadas de agregação.

Camada de Agregação: Esta camada se conecta aos switches de acesso e também fornece outros serviços (FW, SLB, etc.)

Camada de acesso: essa camada se conecta fisicamente aos servidores e geralmente está localizada na parte superior do gabinete. Também é conhecido como switch Top-of-Rack(ToR).

Uma arquitetura de três camadas é ilustrada a seguir.

A Camada de Convergência é o ponto de demarcação da rede. A rede L2 está abaixo do switch de convergência, enquanto a rede L3 está acima dele. Cada grupo de switches de convergência representa um pod, que é dividido no módulo de área específica de serviço. dentro de cada pod, há um ou mais VLAN rede, e cada POD corresponde a um domínio de broadcast.

Essa arquitetura é simples de implantar e (vlan+xstp) tecnicamente madura.

Razões para usar VLAN (Virtual Local Area Network), xstp.

1. BUM (transmissão, unicast desconhecido, multicast)

A tecnologia VLAN divide um grande domínio físico da Camada 2 em vários pequenos domínios lógicos da Camada 2 chamados VLAN. Dentro da mesma VLAN, a comunicação da Camada 2 é permitida, sem isolamento de VLAN. Isso garante que o alcance da transmissão seja limitado à própria VLAN e não se espalhe por todo o domínio físico da Camada 2.

A VLAN também simplifica o gerenciamento, melhora a segurança, etc.

2. Loop e loop formado pela tempestade de transmissão

Se for uma arquitetura de Camada 3 composta por um único dispositivo e um único link, não há loop e o broadcast é trazido pelo loop. No entanto, a confiabilidade dessa rede é baixa, pois não há dispositivos e links de backup. Se um dispositivo ou link falhar, todos os hosts sob o ponto de falha perderão a conexão com a rede.

Para melhorar a confiabilidade da rede, normalmente são utilizados dispositivos e links redundantes (como mostrado acima), resultando na formação de loops. As redes da camada 2 pertencem ao mesmo domínio de broadcast e as mensagens de broadcast são transmitidas repetidamente e continuamente dentro do loop, o que pode levar à formação de uma tempestade de broadcast em loops sem fio, causando bloqueio instantâneo de portas e paralisia do equipamento.

Para evitar loops e garantir a confiabilidade da rede, dispositivos e links redundantes podem ser convertidos em dispositivos de backup e links de backup. Em circunstâncias normais, dispositivos e links redundantes são bloqueados e não participam do encaminhamento de mensagens de dados. Somente quando o dispositivo de encaminhamento atual, porta, link falhar e causar falha na rede, os dispositivos e links redundantes serão ativados para restaurar a função de rede. Esses protocolos de controle automático são chamados de protocolos de quebra de loop, o mais comumente usado é STP (Spanning Tree Protocol) com RSTP, MSTP conhecido coletivamente como protocolo XSTP.

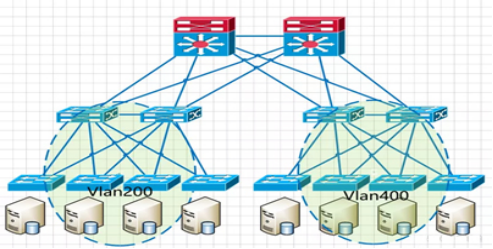

O desenvolvimento da virtualização teve um impacto significativo nos requisitos da arquitetura de rede do data center. Com tecnologias como a migração dinâmica de máquinas virtuais, é essencial garantir que os endereços IP e MAC das máquinas virtuais permaneçam inalterados antes e depois da migração, o que exige que a rede antes e depois da migração da máquina virtual esteja dentro do mesmo domínio da Camada 2, ou mesmo em diferentes áreas geográficas e entre diferentes salas de servidores. Como resultado, o escopo das redes de Camada 2 em data centers se expandiu, levando ao surgimento de um novo tópico de campo de grandes redes de Camada 2.

A arquitetura de rede tradicional geral é baseada em características de negócios e é dividida em diferentes módulos, com divisões de VLAN correspondentes em diferentes regiões. A migração entre pods inevitavelmente mudará o endereço IP, que não atende aos requisitos de migração dinâmica da máquina virtual sem interrupção:

Uma das ideias principais da VLAN é controlar o tamanho das tempestades de broadcast dividindo as VLANs para reduzir o escopo e o tamanho do domínio da Camada 2.

Se todos os servidores estiverem incluídos na mesma VLAN sem outros meios de isolamento, isso equivale a expandir o domínio de broadcast para um tamanho grande, o que é contrário ao propósito original de dividir as VLANs.

Com o surgimento da nuvem pública e a popularidade do modelo IaaS (infraestrutura como serviço), um ambiente “multilocatário” tornou-se um recurso básico necessário para redes em nuvem. Nas redes tradicionais de Camada 2, o número máximo de locatários suportados pela VLAN é 4K, o que não consegue mais acompanhar o rápido desenvolvimento dos negócios.

perguntas sobre xSTP

A velocidade de convergência da tecnologia de loop é lenta, o xSTP precisa bloquear dispositivos e links redundantes, o que reduz a utilização da largura de banda dos recursos de rede e limita muito a escala da rede da Camada 2.

A tecnologia tradicional da Camada 2 não pode alcançar uma verdadeira rede de Camada 2 em larga escala, então temos que encontrar outra maneira. Em seguida, os gurus da tecnologia mostram suas habilidades e apresentam muitas soluções.

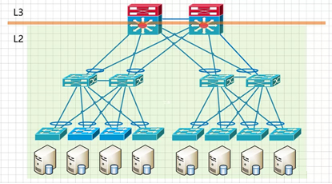

Como o problema central das redes da camada 2 é a questão do loop, que geralmente surge com dispositivos e links redundantes, os loops podem ser eliminados mesclando vários dispositivos e links em um, que é o virtualização de dispositivos de rede tecnologia.

A chamada tecnologia de virtualização de dispositivos de rede consiste em combinar dois ou mais dispositivos físicos de rede redundantes entre si e virtualizá-los em um dispositivo de rede lógico que é apresentado como apenas um nó em toda a rede.

A virtualização do dispositivo de rede combinada com a tecnologia de agregação de link pode transformar a estrutura multi-link original de vários dispositivos em uma arquitetura lógica de link único de dispositivo único, eliminando a aparência de loops e, portanto, não mais sujeita às restrições de protocolos de quebra de loop, permitindo assim a realização de uma grande rede de Camada 2.

As principais tecnologias para virtualização de dispositivos de rede podem ser amplamente classificadas em três categorias: tecnologia de empilhamento para dispositivos de caixa, tecnologia de empilhamento para dispositivos modulares e tecnologia de empilhamento misto entre caixa/caixa. Existem CSS, iStack e SVF da Huawei, VSS e FEX da CISCO e IRF da H3C, etc.

As soluções de virtualização de dispositivos de rede também apresentam algumas desvantagens.

1) Esses protocolos são privativos do fabricante, portanto somente equipamentos do mesmo fabricante podem ser utilizados para formar a rede.

2) Limitado pelo tamanho do próprio sistema de empilhamento, o maior empilhamento/cluster pode suportar acesso de 10 a 20,000 hosts, o que às vezes pode ser insuficiente para mega data centers. Mas para o data center geral, ainda é suficiente.

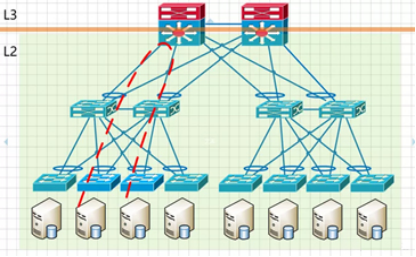

O tráfego L3 leste-oeste, independentemente de estar sob um switch de camada de acesso ou não, precisa passar pelo switch central com função L3. Se o tráfego leste-oeste for grande, ele desperdiçará recursos valiosos de comutação do núcleo e o encaminhamento multicamadas também aumentará o atraso de transmissão da rede.

Em segundo lugar, as tempestades BUM (Broadcast-, Unknown Unicast, Multicast) em domínios de broadcast L2 compartilhados aumentam significativamente com o tamanho da rede, o que acaba afetando o tráfego normal da rede.

A tecnologia de tunelamento também pode resolver o problema de loop em redes de Camada 2, mas o foco não está na eliminação ou bloqueio de loops, mas em como evitar loops no caminho de encaminhamento lógico quando há loops físicos.

A ideia principal dessa tecnologia é introduzir o método de roteamento e encaminhamento das redes da Camada 3 nas redes da Camada 2, inserindo cabeçalhos de quadro adicionais antes das mensagens da Camada 2 e usando o cálculo de rota para controlar o encaminhamento de dados por toda a rede. Isso não apenas evita tempestades de transmissão em links redundantes, mas também permite o ECMP (Equal Cost Multi-path). Isso permite que a rede da camada 2 seja dimensionada para toda a rede sem ser limitada pelo número de switches principais. Obviamente, isso requer que o switch altere o comportamento tradicional de encaminhamento da Camada 2 baseado em MAC e use um novo mecanismo de protocolo para o encaminhamento de mensagens da Camada 2.

Novos protocolos incluem TRILL, FabricPath, SPB, etc.

O protocolo TRILL encapsula um cabeçalho de quadro TRILL fora do quadro Ethernet original e, em seguida, encapsula um novo quadro Ethernet externo para obter uma transmissão transparente do quadro Ethernet original, que pode ser encaminhado pelo switch TRILL através do identificador de apelido no cabeçalho do quadro TRILL, que, como uma rota, pode ser coletada, sincronizada e atualizada por meio do protocolo de roteamento IS-IS.

TRILL e SPB essas tecnologias são os principais fornecedores de CT para promover as grandes soluções de tecnologia de rede de camada 2.

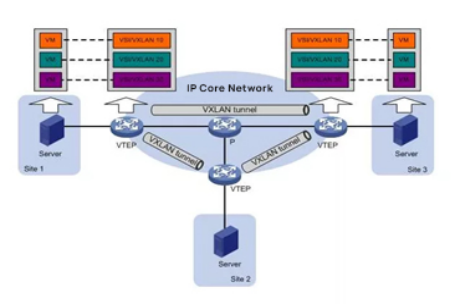

Uma rede overlay é uma rede virtual construída sobre uma rede existente (rede Underlay). O termo “rede existente” refere-se à rede onde o switch anterior está localizado, desde que seja uma rede IP. A rede overlay é uma rede L2 construída sobre a rede L3. Em outras palavras, desde que a rede L3 possa cobrir uma determinada área, a rede L2 da rede overlay também pode cobrir essa área.

Ao usar o encapsulamento de túnel, as mensagens originais da Camada 2 do host de origem são encapsuladas e transmitidas de forma transparente na rede existente. Depois de chegar ao destino, eles são desencapsulados para obter as mensagens originais e encaminhados para o host de destino, realizando assim a comunicação da Camada 2 entre os hosts.

Através do encapsulamento e desencapsulamento, é equivalente a sobrepor uma grande rede de Camada 2 sobre a rede base existente, portanto chamada de Overlay, também conhecida como NVo3.

O núcleo da solução Overlay é um protocolo de encapsulamento de túnel ponto-a-multiponto que abstrai a estrutura e os detalhes da rede intermediária e virtualiza toda a rede intermediária como um “switch gigante de Camada 2”. Nessa rede virtual, cada host está conectado diretamente a uma porta desse “switch gigante”. Cada host está conectado diretamente a uma porta deste “switch gigante”. Assim, os hosts não precisam se preocupar com os detalhes internos de como o tráfego é encaminhado na rede subjacente.

A tecnologia Overly é independente da rede de suporte e pode utilizar totalmente as redes de infraestrutura existentes para alcançar as redes de Camada 2 em grande escala. Possui vantagens no suporte a aspectos de SDN e multilocação e é atualmente a tecnologia mais popular das redes de camada 2 de grande escala. Ele pode alcançar uma rede de camada 2 em grande escala para todo o data center, até mesmo interconectar a rede de camada 2 em grande escala em todo o data center. No entanto, a tecnologia Overly consiste em dois níveis de controle: a rede Overlay e a rede portadora Underlay, tornando a manutenção de gerenciamento e localização de falhas relativamente mais complexa. O trabalho de operação e manutenção também é relativamente mais extenso.

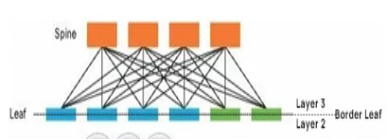

VXLAN com arquitetura Spine/Leaf.

As redes Spine/Leaf estendem as camadas de acesso e agregação. Um host pode se comunicar com um host em outro switch leaf-branch através do switch leaf-branch (leaf), e é um canal separado. Esta rede pode melhorar muito a eficiência da rede, especialmente para clusters de computação de alto desempenho ou dispositivos de comunicação de tráfego de alta frequência.

O tráfego leste-oeste não precisa passar pelo núcleo.