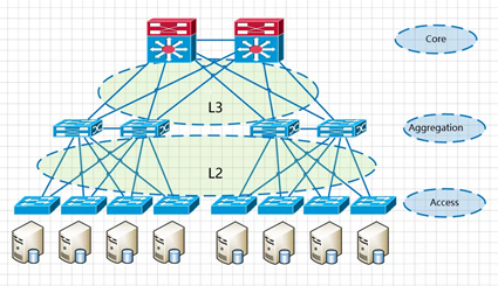

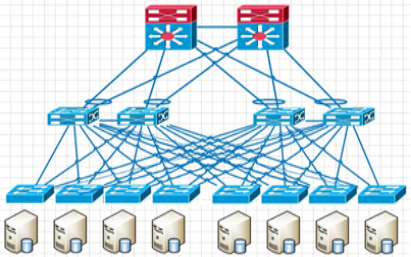

La nuova architettura di rete nei data center tradizionali di solito segue una struttura a 3 livelli (anche le reti dei campus sono generalmente strutture a 3 livelli) Cisco chiama questa struttura il modello di rete di interconnessione gerarchica, contenente tre livelli.

Livello principale principale: fornisce inoltro e connettività ad alta velocità per più livelli di aggregazione.

Livello di aggregazione: questo livello si connette agli switch di accesso e fornisce anche altri servizi (FW, SLB, ecc.)

Livello di accesso: questo livello si connette fisicamente ai server e di solito si trova nella parte superiore dell'armadio. È anche noto come switch Top-of-Rack (ToR).

Di seguito viene illustrata un'architettura a tre livelli.

Lo strato di convergenza è il punto di demarcazione della rete. La rete L2 è sotto l'interruttore di convergenza, mentre la rete L3 è sopra. Ciascun gruppo di switch di convergenza rappresenta un pod, suddiviso nel modulo dell'area specifica del servizio. all'interno di ciascun pod ce ne sono uno o più VLAN rete e ciascun POD corrisponde a un dominio di trasmissione.

Questa architettura è semplice da implementare e (vlan+xstp) tecnicamente matura.

Motivi per l'utilizzo di VLAN (Virtual Local Area Network), xstp.

1. BUM (Broadcast, Unicast sconosciuto, Multicast)

La tecnologia VLAN divide un grande dominio fisico di livello 2 in diversi piccoli domini logici di livello 2 chiamati VLAN. All'interno della stessa VLAN, è consentita la comunicazione di livello 2, senza isolamento VLAN. Ciò garantisce che l'intervallo di trasmissione sia limitato alla VLAN stessa e non si estenda all'intero dominio fisico di livello 2.

La VLAN semplifica anche la gestione, migliora la sicurezza, ecc.

2. Loop e loop formato dalla tempesta di trasmissione

Se si tratta di un'architettura Layer 3 composta da un singolo dispositivo e un singolo collegamento, non c'è loop e la trasmissione è portata dal loop. Tuttavia, l'affidabilità di questa rete è scarsa poiché non ci sono dispositivi e collegamenti di backup. Se un dispositivo o un collegamento si guasta, tutti gli host sotto il punto di errore perderanno la connessione alla rete.

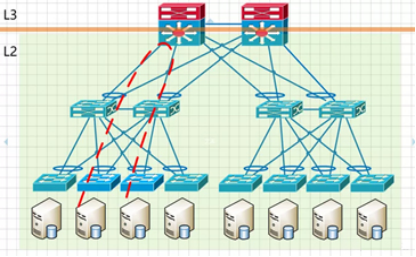

Per migliorare l'affidabilità della rete, vengono solitamente utilizzati dispositivi e collegamenti ridondanti (come mostrato sopra), con conseguente formazione di loop. Le reti di livello 2 appartengono allo stesso dominio di trasmissione e i messaggi di trasmissione vengono trasmessi ripetutamente e continuamente all'interno del loop, il che può portare alla formazione di una tempesta di trasmissione nei loop wireless, causando il blocco istantaneo delle porte e la paralisi delle apparecchiature.

Per evitare loop e garantire l'affidabilità della rete, i dispositivi e i collegamenti ridondanti possono essere convertiti in dispositivi di backup e collegamenti di backup. In circostanze normali, i dispositivi e i collegamenti ridondanti vengono bloccati e non partecipano all'inoltro dei messaggi di dati. Solo quando il dispositivo di inoltro, la porta e il collegamento correnti si guastano e causano un errore di rete, i dispositivi e i collegamenti ridondanti verranno attivati per ripristinare la funzione di rete. Questi protocolli di controllo automatico sono chiamati protocolli di interruzione del ciclo, il più comunemente utilizzato è STP (Spanning Tree Protocol) con RSTP, MSTP noto collettivamente come protocollo XSTP.

Lo sviluppo della virtualizzazione ha avuto un impatto significativo sui requisiti dell'architettura di rete del data center. Con tecnologie come la migrazione dinamica delle macchine virtuali, è essenziale garantire che gli indirizzi IP e MAC delle macchine virtuali rimangano invariati prima e dopo la migrazione, il che richiede che la rete prima e dopo la migrazione delle macchine virtuali si trovi all'interno dello stesso dominio di livello 2 o addirittura in diverse aree geografiche e tra diverse sale server. Di conseguenza, l'ambito delle reti di livello 2 nei data center si è ampliato, portando all'emergere del nuovo argomento di campo delle grandi reti di livello 2.

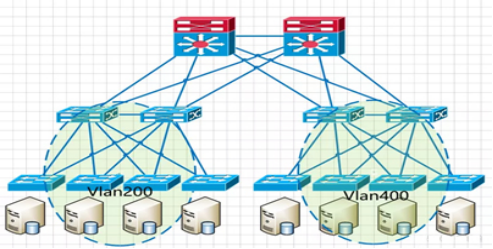

L'architettura di rete tradizionale generale si basa sulle caratteristiche aziendali ed è suddivisa in diversi moduli, con corrispondenti divisioni VLAN in diverse regioni. La migrazione cross-pod cambierà inevitabilmente l'indirizzo IP, che non soddisfa i requisiti della migrazione dinamica della macchina virtuale senza interruzioni:

Una delle idee fondamentali della VLAN è controllare la dimensione delle tempeste di trasmissione dividendo le VLAN per ridurre l'ambito e le dimensioni del dominio di livello 2.

Se tutti i server sono inclusi nella stessa VLAN senza altri mezzi di isolamento, equivale a espandere il dominio di trasmissione a una dimensione elevata, il che è contrario allo scopo originale di dividere le VLAN.

Con l'ascesa del cloud pubblico e la popolarità del modello IaaS (Infrastructure as a Service), un ambiente "multi-tenant" è diventato una funzionalità di base necessaria per le reti cloud. Nelle tradizionali reti Layer 2, il numero massimo di tenant supportati dalla VLAN è 4K, che non riesce più a tenere il passo con il rapido sviluppo del business.

domande xSTP

La velocità di convergenza della tecnologia loop è lenta, xSTP deve bloccare dispositivi e collegamenti ridondanti, il che riduce l'utilizzo della larghezza di banda delle risorse di rete e limita notevolmente la scala della rete di livello 2.

La tradizionale tecnologia Layer 2 non può realizzare una vera rete Layer 2 su larga scala, quindi dobbiamo trovare un altro modo. Quindi i guru della tecnologia mostrano le loro capacità e escogitano molte soluzioni.

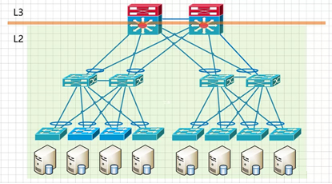

Poiché il problema principale delle reti di livello 2 è il problema dei loop, che spesso si verifica con dispositivi e collegamenti ridondanti, i loop possono essere eliminati unendo più dispositivi e collegamenti in uno solo, che è il virtualizzazione dei dispositivi di rete tecnologia.

La cosiddetta tecnologia di virtualizzazione dei dispositivi di rete consiste nel combinare due o più dispositivi di rete fisici ridondanti tra loro e virtualizzarli in un dispositivo di rete logico che viene presentato come un solo nodo nell'intera rete.

La virtualizzazione dei dispositivi di rete combinata con la tecnologia di aggregazione dei collegamenti può trasformare la struttura multi-collegamento multi-dispositivo originale in un'architettura logica a collegamento singolo-dispositivo singolo, eliminando la comparsa di loop e quindi non più soggetta alle restrizioni dei protocolli di loop-breaking, consentendo così la realizzazione di una grande rete Layer 2.

Le principali tecnologie per la virtualizzazione dei dispositivi di rete possono essere classificate a grandi linee in tre categorie: tecnologia di stacking per dispositivi box, tecnologia di stacking per dispositivi modulari e tecnologia di stacking misto tra box/box. Ci sono CSS, iStack e SVF di Huawei, VSS e FEX di CISCO e IRF di H3C, ecc.

Le soluzioni di virtualizzazione dei dispositivi di rete presentano anche alcuni svantaggi.

1) Questi protocolli sono privati del produttore, quindi solo apparecchiature dello stesso produttore possono essere utilizzate per formare la rete.

2) Limitato dalle dimensioni del sistema di stacking stesso, il più grande stacking/clustering può supportare l'accesso a 10-20,000 host, che a volte può essere insufficiente per mega data center. Ma per il data center generale, è ancora sufficiente.

Il traffico L3 est-ovest, indipendentemente dal fatto che si trovi o meno sotto uno switch di livello di accesso, deve passare attraverso lo switch principale con funzione L3. Se il traffico est-ovest è elevato, sprecherà preziose risorse di commutazione di base e l'inoltro multistrato aumenterà anche il ritardo di trasmissione della rete.

In secondo luogo, le tempeste BUM (Broadcast-, Unknown Unicast, Multicast) nei domini di trasmissione L2 condivisi aumentano in modo significativo con le dimensioni della rete, il che alla fine influisce sul normale traffico di rete.

La tecnologia di tunneling può anche risolvere il problema dei loop nelle reti di livello 2, ma l'obiettivo non è eliminare o bloccare i loop, ma come evitare i loop nel percorso di inoltro logico quando sono presenti loop fisici.

L'idea centrale di questa tecnologia è introdurre il metodo di instradamento e inoltro delle reti di livello 3 nelle reti di livello 2 inserendo intestazioni di frame aggiuntive prima dei messaggi di livello 2 e utilizzando il calcolo del percorso per controllare l'inoltro dei dati attraverso la rete. Questo non solo previene broadcast storm sotto collegamenti ridondanti, ma abilita anche ECMP (Equal Cost Multi-path). Ciò consente alla rete Layer 2 di scalare fino all'intera rete senza essere limitata dal numero di core switch. Naturalmente, ciò richiede che lo switch modifichi il tradizionale comportamento di inoltro di livello 2 basato su MAC e utilizzi un nuovo meccanismo di protocollo per l'inoltro dei messaggi di livello 2.

I nuovi protocolli includono TRILL, FabricPath, SPB, ecc.

Il protocollo TRILL incapsula un'intestazione del frame TRILL all'esterno del frame Ethernet originale, quindi incapsula un nuovo frame Ethernet esterno per ottenere una trasmissione trasparente del frame Ethernet originale, che può essere inoltrato dallo switch TRILL tramite l'identificatore del nickname nell'intestazione del frame TRILL, che, come un percorso, possono essere raccolti, sincronizzati e aggiornati tramite il protocollo di routing IS-IS.

TRILL e SPB queste tecnologie sono i principali fornitori di CT per promuovere le soluzioni tecnologiche di rete di grande livello 2.

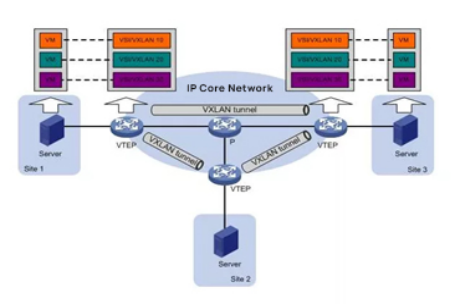

Una rete overlay è una rete virtuale creata su una rete esistente (rete underlay). Il termine "rete esistente" si riferisce alla rete in cui si trova lo switch precedente, purché si tratti di una rete IP. La rete overlay è una rete L2 costruita sopra la rete L3. In altre parole, finché la rete L3 può coprire una certa area, anche la rete L2 della rete overlay può coprire quell'area.

Utilizzando l'incapsulamento del tunnel, i messaggi originali di livello 2 dall'host di origine vengono incapsulati e trasmessi in modo trasparente nella rete esistente. Dopo aver raggiunto la destinazione, vengono decapsulati per ottenere i messaggi originali e inoltrati all'host di destinazione, realizzando così la comunicazione di livello 2 tra gli host.

Attraverso l'incapsulamento e il decapsulamento, equivale a sovrapporre una grande rete di livello 2 sopra la rete di base esistente, quindi denominata Overlay, nota anche come NVo3.

Il cuore della soluzione Overlay è un protocollo di incapsulamento del tunnel punto-multipunto che astrae la struttura ei dettagli della rete intermedia e virtualizza l'intera rete intermedia come un "gigante switch Layer 2". In questa rete virtuale, ogni host è connesso direttamente a una porta su questo "switch gigante". Ogni host è direttamente connesso a una porta di questo "switch gigante". Pertanto, gli host non devono preoccuparsi dei dettagli interni di come il traffico viene inoltrato nella rete sottostante.

La tecnologia Overly è indipendente dalla rete portante e può utilizzare completamente le reti infrastrutturali esistenti per realizzare le reti Layer 2 su larga scala. Presenta vantaggi nel supportare gli aspetti SDN e multi-tenancy ed è attualmente la tecnologia più popolare delle reti di livello 2 su larga scala. Può realizzare una rete di livello 2 su larga scala per l'intero data center, persino interconnettere una rete di livello 2 su larga scala attraverso il data center. Tuttavia, la tecnologia Overly è costituita da due livelli di controllo: la rete Overlay e la rete portante Underlay, rendendo la manutenzione della gestione e la localizzazione dei guasti relativamente più complesse. Anche il lavoro di gestione e manutenzione è relativamente più esteso.

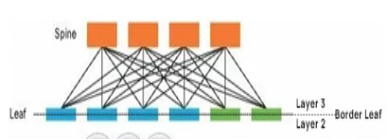

VXLAN con architettura Spine/Leaf.

Le reti Spine/Leaf estendono i livelli di accesso e aggregazione. Un host può comunicare con un host su un altro switch leaf-branch tramite lo switch leaf-branch (foglia) ed è un canale separato. Questa rete può migliorare notevolmente l'efficienza della rete, in particolare per cluster di calcolo ad alte prestazioni o dispositivi di comunicazione del traffico ad alta frequenza.

Il traffico est-ovest non ha bisogno di passare attraverso il nucleo.